En m’interrogeant sur le fonctionnement des serveur DNS, une question m’est apparu.

Mettonz nous dans le contexte:

Le serveur DNS de notre hébergeur (DH) qui peut parfois être également fournisseur d’accès dispose d’un cache des adresses ip associées aux noms de domaine. Ce cache est remit à jour par interval en interrogeant généralement un TLD (serveur DNS racine, de plus haut niveau) lequel va interrogé les serveur DNS qui ont autorité sur le domaine (les serveurs DNS du service où vous avez acheté le nom de domaine). Seulement cette procèdure peut être longue, donc en attendant le cache du serveur DNS de notre hébergeur va être altéré par notre enregistrement. Pour peu que celui ci-fournisse ses informations à d’autre serveur DNS ou que l’interrogation d’un serveur racine TLD se fasse par l’intermédiaire d’autre serveur DNS, en attendant la réponse finale qui mettra elle aussi du temps à se dissiper, tout se petit monde aura son cache corrompu par notre enregistrement.

Bien que ceci soit temporaire, une multitude de requette à diférent DNS bien choisi dans leur emplacement géographique aura pour conséquence de redirigé toute une population où l’on veut et l’opération devrais pouvoir se répéter.

Pour vérifié ma théorie (qui me semble tenir debout) j’ai redirigé google.fr sur une page de xorax.info dans le DNS de 1and1 via leur panneau d’administration. Les nom de domaines en .fr n’étant pas enregistrer sur un gTLD (generic TLD : serveur classifiant les noms de domaine mondiaux) mais plutôt enregistré sur un ccTLD (country code TLD : serveur classifiant les noms de domaine relatif au pays), le nom de domaine ne tarde pas a répondre vu sa position géographique et l’importance de l’information demandé (je suppose qu’une requette de mise à jour pour un .fr envoyé par un serveur en france mettra moins de temps à aboutir qu’une requette envoyé par un serveur de chine). Néanmoins, une quarantaine de personnes ont été redirigé sur mon site en ayant voulu allé sur google.fr durant ses 6 derniers jours 😀 de plus il semblerait que l’information falsifiée envoyée soit redondante et que le serveur DNS de 1and1 réécrit sont cache à l’aide de mes information tout les jours ! Seulement l’interface d’administration ne me permet pas d’éffacer le nom de domaine… oui je sais c’est bête…

Je chope les ip des prochains visiteur et je localise leur emplacement géographique afin de savoir qu’elles zones sont particulièrement touché.

En tout cas j’éspère que se semblant de faille dans le fonctionnement des DNS ne touche que 1and1 sinon tout le monde pourrais redirigé plein de serveur chez lui à l’aide de ses différents hébergeur.

Autre faille du système 1and1 (probablement aussi présente chez les autres), si vous rajoutez un nouveau nom de domaine déjà pris en utilisant les DNS 1and1 et votre prestataire externe, le propriétaire ne pourra jamais plus enregistrer ce nom de domaine chez 1and1, et probablement aussi quand celui-ci expire.

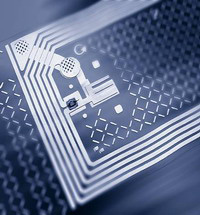

Pour ceux qui ne connaisse pas encore, les Radio Frequency IDentification sont des systèmes de puce éléctronique et d’antenne qui permette l’envoie et la reception de signaux sans alimentation.

Pour ceux qui ne connaisse pas encore, les Radio Frequency IDentification sont des systèmes de puce éléctronique et d’antenne qui permette l’envoie et la reception de signaux sans alimentation.